Melakukan Perbaikan Dan Atau Setting Ulang Koneksi Jaringan

Mempersiapkan Perbaikan Konektifitas Jaringan pada PC yang Bermasalah

Persiapan untuk melakukan perbaikan

konektifitas jaringan pada komputer client yang bermasalah harus

terlebih dahulu mengetahui peralatan-peralatan yang akan digunakan dan

dibutuhkan dalam jaringan tersebut. Selain peralatan dalam proses

perbaikan konektifitas kita juga harus mengetahui jenis topologi

jaringan yang digunakan oleh komputer client tersebut. Hal ini dilakukan

agar dalam proses persiapan dan proses perbaikan kita tidak menggunakan

sistem trial and error yang berarti kita hanya mencoba-coba saja tanpa

mengetahui permasalahan yang dihadapi sebenarnya. Pada pembahasan

berikut akan membahas tentang persiapan perbaikan konektiftas pada

jaringan dengan topologi Bus dan Star. Alasan pembahasan hanya pada

jaringan dengan topologi Bus dan Star karena kedua jaringan paling bayak

digunakan.

1. Persiapan Perbaikan Konektivitas pada Jaringan dengan Topologi Bus

Merupakan topologi fisik yang menggunakan

kabel Coaxial dengan menggunakan T-Connector dengan terminator 50 ohm

pada ujung jaringan. Topologi bus menggunakan satu kabel yang kedua

ujungnya ditutup serta sepanjang kabel terdapat node-node.

Karakteristik topologi Bus adalah:

- merupakan satu kabel yang kedua ujungnya ditutup dimana sepanjang kabel terdapat node-node.

- Paling prevevalent karena sederhana dalam instalasi

- Signal merewati 2 arah dengan satu kabel kemungkinan terjadi

collision (tabrakan data atau tercampurnya data). - Permasalahan terbesar jika terjadi putus atau longgar pada salah

satu konektor maka seluruh jaringan akan berhenti - Topologi Bus adalah jalur transmisi dimana signal diterima dan

- dikirim pada setiap alat/device yang tersambung pada satu garis lurus (kabel), signal hanya akan ditangkap oleh alat yang dituju, sedangkan alat lainnya yang bukan tujuan akan mengabaikan signal tersebut/hanya akan dilewati signal.

a) Kartu Jaringan (Network Interface Card/ LAN Card)

Sebuah kartu jarinagn (LAN Card) yang terpasang pada slot ekspansi pada sebuah motherboard komputer server maupun workstation (client) sehingga komputer dapat dihubungkan kedalam sistem jaringan. Dilihat dari jenis interface-nya pada PC terdapat dua jenis yakni PCI dan ISA.

b) Kabel dan konektor

Kabel yang digunakan untuk jaringan dengan topologi Bus adalah menggunakan kabel coaxial. Kabel coaxial menyediakan perlindungan cukup baik dari cross talk ( disebabkan medan listrik dan fase signal) dan electical inteference (berasal dari petir, motor dan sistem radio) karena terdapat semacam pelindung logam/metal dalam kabel tersebut.

Jenis kabel coaxial diantaranya kabel TV (kabel Antena), thick coaxial dan thin coaxial kecepatan transfer rate data maximum 10 mbps.

Kabel Coaxial atau kabel RG-58 atau kabel 10base2 (ten base two) memiliki jangkauan antara 300 m dan dapat mencapai diatas 300m dengan menggunakan repeater. Untuk dapat digunakan sebagai kabel jaringan harus memenuhi standar IEEE 802.3 10BASE2, dengan diameter rata-rata berkisar 5 mm dan biasanya berwarna gelap.

Konektor yang digunakan dalam jaringan Topologi Bus adalah dengan menggunakan konektor BNC. Konektor BNC ada 3 jenis yakni:

- Konektor BNC Konektor BNC yang dipasangkan pada ujung-ujung kabel coaxial.

- TerminatorBNC Konektor BNC dipasangkan pada ujung-ujung Jaringan dengan Topologi Bus yang memiliki nilai hambatan 50 ohm.

- TBNC Adalah konektor yang dihubungkan ke kartu jaringan (LAN Card) dan ke Konektor BNC ataupun ke terminator untuk ujung jaringan.

Topologi Star adalah topologi setiap node akan menuju node pusat/ sentral sebagai konselor. Aliran data akan menuju node pusat baru menuju ke node tujuan.

Topologi ini banyak digunakan di berbagai tempat karena memudahkan untuk menambah, megurangi dan mendeteksi kerusakan jaringan yang ada. Panjang kabel tidak harus sesuai (matching). Kerugian terjadi pada panjang kabel yang dapat menyebabkan (loss effect) karena hukum konduksi, namun semua itu bisa diabaikan.

Karateristik topologi Star adalah:

- Setiap node berkomunikasi langsung dengan central node, traffic data mengalir dari node ke central node dan kembali lagi.

- Mudah dikembangkan karena setiap node hanya memiliki kabel yang langsung terhubung ke central node.

- Keunggulan jika terjadi kerusakan pada salah satu node maka hanya pada node tersebut yang terganggu tanpa mengganggu jaringan lain

- Dapat digunakan kabel lower karena hanya menghandle satu traffic node dan biasanya menggunakan kabel UTP.

1. Kartu Jaringan (Network Interface Card/ LAN Card)

Sebuah kartu jaringan (LAN Card) yang terpasang pada slot ekspansi pada sebuah motherboard komputer server maupun workstation (client) sehingga komputer dapat dihubungkan kedalam sistem jaringan. Dilihat dari jenis interface-nya untuk jaringan menggunakan topologi star menggunakan kartu jaringan jenis PCI.

2. Kabel dan Konektor

Kabel yang digunakan dalam Jaringan dengan topologi star adalah UTP (Unshielded Twisted Pair). Merupakan sepasang kabel yang dililit satu sama lain dengan tujuan mengurangi interferensi listrik yang terdapat dari dua, empat atau lebih pasang (umumnya yang dipakai dalam jaringan adalah 4 pasang / 8 kabel). UTP dapat mempunyai transfer rate 10 mbps sampai dengan 100 mbps tetapi mempunyai jarak pendek yaitu maximum 100m. Umumya di Indonesia warna kabel yang terlilit adalah (orangeputih orange), (hijau-putih hijau), (coklat-putih coklat) dan (biruputih biru).

Konektor yang digunakan dalam jaringan Topologi star dengan kabel UTP (Unshielded Twisted Pair) yakni menggunakan konektor RJ 45 dan untuk mengepres kabel menggunakan tang khusus yakni Cramping tools.

Memperbaiki Konektifitas Jaringan pada PC

Perbaikan konektifitas merupakan tindakan

untuk memperbaiki atau menghubungkan komputer client dengan komputer

jaringan. Tindakan yang dilakukan adalah termasuk pemasangan dan

konfigurasi ulang perangkat yang diganti.

Pada pembahasan berikut akan membahas pada

perbaikan konektifitas pada jaringan dengan Topologi Bus dan Topologi

Star. Hal ini dilakukan untuk lebih memperdalam bahasan sesuai dengan

kegiatan belajar yang pertama.

Tindakan perbaikan konektifitas jaringan melalui beberapa tahap yakni:

Tindakan perbaikan konektifitas jaringan melalui beberapa tahap yakni:

1) Pemasangan Kartu Jaringan (LAN Card) pada Motherboard

Pemasangan Kartu jaringan pada motherboar

disesuaikan dengan kartu jaringan yang dimiliki apakah menggunakan model

ISA atau PCI. Kartu jaringan model ISA tidak dapat dipasangkan pada

slot PCI dan sebaliknya. Jadi pemasangan kartu jaringan harus sesuai

dengan slot ekspansinya. Karena ukuran slot ekspansi yang tidak sama

maka mempermudah dalam pemasangan sehingga tidak mungkin tertukar.

Pemasangan kartu jaringan dapat dilakukan pada slot manapun selama slot

tersebut tidak dipakai oleh komponen lain atau masih kosong. Karena

apabila anda memindah komponen yang sudah ada maka saat menghidupkan

komputer windows akan mendeteksi ulang pada seluruh komponen sehingga

akan melakukan inisialisasi ulang ini terjadi pada windows 98, Windows

2000 dan windows XP.

2) Pemasangan Kabel pada Konektor

- Pemasangan Kabel Coaxial dan Konektor BNC

Pemasangan Kabel Coaxial dan konektor BNC harus dilakukan dengan hati-hati jangan sampai terjadi short atau hubung singkat karena dapat menyebabkan kabel yang kita buat membuat sistem jaringan menjadi down. Pengecekan apakah kabel tersebut dalam kondisi yang baik atau tidak putus ditengah juga harus dilakukan karena ini juga sebagai antisipasi supaya tidak terjadi kegagalan konektifitas. Pengecekan dapat dilakukan dengan multimeter pada kedua ujung apakah ada short atau putus tidak. Jika tidak ada maka dapat dilakukan penyambungan Kabel Coaxial pada konektor BNC. Setelah selesai penyambungan Kabel Coaxial pada konektor BNC harus di cek lagi apakah ada short atau putus dalam kabel tersebut dengan menggunkan multimeter. - Pemasangan Kabel UTP dan Konektor RJ 45

Pemasangan Kabel UTP dan Konektor RJ 45 untuk jaringan susunan kabel harus dilakukan standarisasi dengan tujuan untuk mempermudah dalam penambahan jaringan baru tanpa harus melihat susunan yang dipakai jika telah menggunakan standarisasi pengurutan kabel UTP ke konektor RJ 45.

1. Kabel Lurus (Straight Cable)

Kabel lurus (Straight Cable) adalah sistem pengkabelan antara ujung satu dengan yang lainnya adalah sama. Kabel lurus (Straight Cable) digunakan untuk menghubungkan antar workstation (Client) dengan Hub/Switch.

2. Kabel Silang (Crossover Cable)

Kabel Silang (Crossover Cable) adalah sistem pengkabelan antara ujung satu dengan yang lainnya saling disilangkan antar pengiriman (Transmiter) data dan penerima (Resiver) data. Kabel pengiriman data ujung satu akan diterima oleh penerima data pada ujung kedua begitupula sebaliknya penerima data satu merupakan pengirim data ujung kedua. Kabel Silang (Crossover Cable) digunakan untuk menghubungkan Hub/Switch dengan Hub/Switch atau antar dua komputer tanpa menggunakan hub.

3) Pemasangan Konektor pada sistem Jaringan

- Pemasangan Kabel Coaxial dengan konektor BNC pada Jaringan dengan topologi Bus

Pemasangan Kabel Coaxial dengan konektor BNC pada Jaringan dengan topologi Bus yang menggunakan T-Connector dengan terminator 50 ohm pada ujung jaringan. Topologi bus menggunakan satu kabel yang kedua ujungnya ditutup dimana sepanjang kabel terdapat node-node. - Pemasangan Kabel UTP dengan Konektor RJ 45 pada Jaringan dengan Topologi Star

Pemasangan Kabel UTP dengan konektor RJ 45 pada Topologi Star adalah setiap node akan menuju node pusat/ sentral sebagai konselor. Aliran data akan menuju node pusat baru menuju ke node tujuan. Topologi ini banyak digunakan di berbagai tempat karena memudahankan untuk menambah, megurangi atau mendeteksi kerusakan jaringan yang ada.

Apabila secara hardware semua telah terpasang dengan baik maka langkah selanjutnya adalah konfigurasi secara software yang dapat dilakukan dengan cara:

a) Penginstallan Driver Kartu Jaringan (LAN Card)

Penginstalan driver dilakukan apabila kartu jaringan belum terdeteksi dikarenakan tidak suport Plug and Play (PnP). Hal ini disebabkan karena driver dari sistem operasi (98/Me) yang digunakan tidak ada sehingga memerlukan driver bawaan dari kartu jaringan tersebut. Cara yang dapat dilakukan adalah dengan cara:

Klik start pada windows 98/me >> setting >> Control Panel

b) Pemilihan Protocol

Biasanya setelah melakukan instalasi kartu jaringan (LAN Card) dengan baik secara otomatis akan memasukkan protocol TCP/IP dikotak dialog tersebut ( Gambar 21) namun apabila belum maka dapat dilakukan cara-cara berikut:

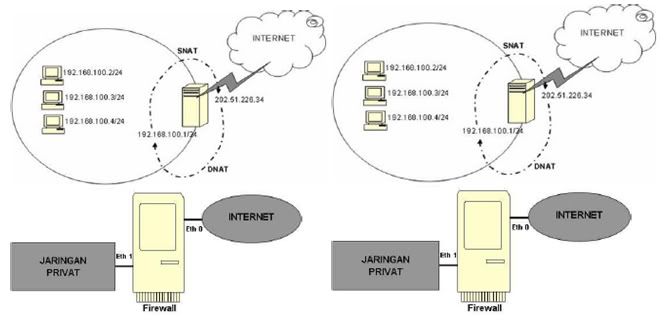

c) Pengisian IP Address dan Subnetmask

IP Address merupakan alamat komputer yang unik dalam sistem jaringan. Karena dalam sistem jarigan yang dituju adalah IP Address sehingga jika terjadi IP Address yang sama maka kedua komputer cross penggunaan alamat yang sama.

Kelas Alamat IP Address

IP Address dikelompokkan menjadi lima kelas; Kelas A, Kelas B, Kelas C, Kelas D, dan Kelas E. Perbedaan pada tiap kelas tersebut adalah pada ukuran dan jumlahnya. IP Kelas A dipakai oleh sedikijaringan, tetapi jaringan ini memiliki jumlah host yang banyKelas C dipakai untuk banyak jaringan, tetapi jumlah host sedikit, Kelas D dan E tidak banyak digunakan. Setiap alamat IP terdiri dari dua field, yaitu:

- Field NetId; alamat jaringan logika dari subnet dimana komputer dihubungkan

- Field HostId; alamat device logical secara khusus digunakan untuk mengenali masing-masing host pada subnet.

Pemilihan workgroup untuk menentukan kelompok mana yang kita hubungai. Workgroup dapat juga disebut nama Jaringan yang ada jadi untuk masuk sistem harus menuju ke nama jaringan yang dituju apabila tidak maka juga tidak masuk dalam sistem jaringan tersebut.

Memeriksa, Menguji & Pembuatan Laporan Hasil Pemeriksaan dan Perbaikan Konektifitas Jaringan pada PC

Tindakan yang dilakukan setelah konfigurasi sistem selesai dapat dilakukan tindakan akhir yakni:

1) Pemeriksaan ulang konfigurasi jaringan

1) Pemeriksaan ulang konfigurasi jaringan

2) Pengujian konektifitas jaringan

3) Pembuatan laporan hasil perbaikan pekerjaan yang telah

dilakukan

dilakukan

Dengan tindakan-tindakan tersebut diatas

diharapkan perbaikan konektifitas dapat teruji dan handal sehingga tidak

menggangu jaringan yang telah ada. Tindakan-tindakan yang harus

dilakukan untuk mengetahui apakah konektifitas yang telah dilakukan

berhasil dapat dilakukan dengan cara:

A. Pemeriksaan ulang konfigurasi jaringan

Pemeriksaan ulang konektifitas jaringan merupakan tindakan pengecekan

ulang kembali dari proses paling awal yakni:

a) Memeriksa pemasangan kartu jaringan (LAN Card) apakah telah terpasang dengan baik atau tidak

b) Memeriksa Pemasangan konektor Kabel pada hub/switch atau konektor lain tidak mengalami short atau open,

c) Pemasangan konektor tidak longgar

d) Setting dan konfigurasi kartu jaringan secara software telah

benar sesuai dengan ketentuan jaringan sebelumnya baik dari instalasi driver kartu jaringan, Konfigurasi IP Address, Subnet mask dan Workgroup yang digunakan.

benar sesuai dengan ketentuan jaringan sebelumnya baik dari instalasi driver kartu jaringan, Konfigurasi IP Address, Subnet mask dan Workgroup yang digunakan.

Apabila semua telah terpasang dengan baik dan benar maka langkah selanjutnya adalah pengujian konektifitas jaringan.

B. Pengujian konektifitas jaringan

Pengujian atau pengetesan jaringan dilakukan

untuk mengetahui apakah komputer yang kita konektifitaskan telah

berhasil masuk dalam sistem jaringan yang dituju.

Dalam menu network tersebut kita gunakan

Fine Computer dimana kita akan melakukan pencarian berdasarkan nama

komputer yang ada dalam jaringan saat penentuan identification pada saat

penentuan workgroup.

Pada dialog find computer kita mencari

berdasarkan nama komputer yang dicari. Hasil pencarian akan ditampilkan

berupa daftar komputer yang telah sesuai dengan nama yang kita masukkan.

Cara pengujian hasil koneksi jaringan dapat

pula dilakukan dengan cara double klik pada icon Network Neighborhood

akan didapatkan daftar nama komputer yang telah masuk dalam jaringan

sampai saat pengaksesan tersebut.

Cara lain yang dapat dilakukan untuk

mengetahui apakah komputer tersebut telah terhubung dengan jaringan

adalah dengan masuk pada windows explorer disana akan memberikan

informasi secara lengkap.

Pengujian dapat pula dilakukan dengan

menggunakan Ms Dos untuk melihat konfigurasi pada TCP/IP. Pada windows

Ms Dos ketikkan C:>IPCONFIG/ALL (IP Configuration)

IPCONFIG (IP Configuration) memberikan

informasi hanya pengalamatan TCP/IP pada konputer tersebut saja. Dari

gambar tersebut bahwa komputer tersebut memiliki nomor IP Addres adalah

10.1.1.7 dan Subnet Masknya adalah 255.255.255.0 Untuk informasi yang

lebih lengkap dapat juga dilakukan dengan mengetikkan pada Ms Dos

adalah C:> IPCONFIG/ALL|MORE.

Dari tampilan IPCONFIG secara keseluruhan (all) dapat diperoleh informasi bahwa :

a) Host Name (Nama Komputer) adalah Komp_7

b) Diskripsi Kartu jaringannya adalah menggunakan Realtek

RTL8029(AS) jenis Eternet Adapter.

RTL8029(AS) jenis Eternet Adapter.

c) Physical Adapter adalah 00-02-44-27-25-73

d) IP Addres adalah 10.1.1.7

e) Subnet Masknya adalah 255.255.255.0

Untuk mendeteksi apakah hubungan komputer

dengan jaringan sudah berjalan dengan baik maka dilakukan utilitas ping.

Utilitas Ping digunakan untuk mengetahui konektifitas yang terjadi

dengan nomor IP address yang kita hubungi.

Perintah ping untuk IP Address 10.1.1.1,

jika kita lihat ada respon pesan Replay from No IP Address 10.1.1.1

berarti IP tersebut memberikan balasan atas perintah ping yang kita

berikan. Diperoleh Informasi berapa kapasitas pengiriman dengan waktu

berapa lama memberikan tanda bahwa perintah untuk menghubungkan ke IP

Address telah berjalan dengan baik.

Apabila alamat yang dihubungi tidak aktif atau tidak ada maka akan ditampilkan data Request Time Out (IP Address tidak dikenal).

Berarti komputer tersebut tidak dikenal

dalam sistem jaringan, atau sedang tidak aktif. Setelah melakukan

pengujian pada sistem jaringan setiap komputer telah dapat terhubung

dengan baik. Sistem jaringan tersebut dapat digunakan untuk sharing data

ataupun printer, modem (Internet) dan sebagainya.

Sharing dimaksudkan untuk membuka jalan untuk komputer client lain mengakses atau menggunakan fasilitas yang kita miliki.

Untuk dapat melakukan sharing data dapat dengan cara masuk ke windows explorer pilih data atau directory yang akan disharingkan kemudian klik kanan lalu klik sharing.

Untuk dapat melakukan sharing data dapat dengan cara masuk ke windows explorer pilih data atau directory yang akan disharingkan kemudian klik kanan lalu klik sharing.

Dengan sharing sistem jaringan dapat

menggunakan 1 unit printer untuk mencetak data dari setiap komputer

client sehingga memotong ongkos biaya untuk pembelian printer yang

banyak.

Sebagai contoh sebuah komputer telah

mensharing drive A, C, D, E, G dan sebuah printer canon berarti komputer

tersebut membuka akses untuk setiap komputer dapat melihat, membuka dan

menggunakan fasilitas printer yang ia miliki.